一名加密货币攻击者显然在44天前某个鲸鱼用户创建多签钱包数分钟后便取得了控制权,并自此分阶段持续转移和洗白资金。

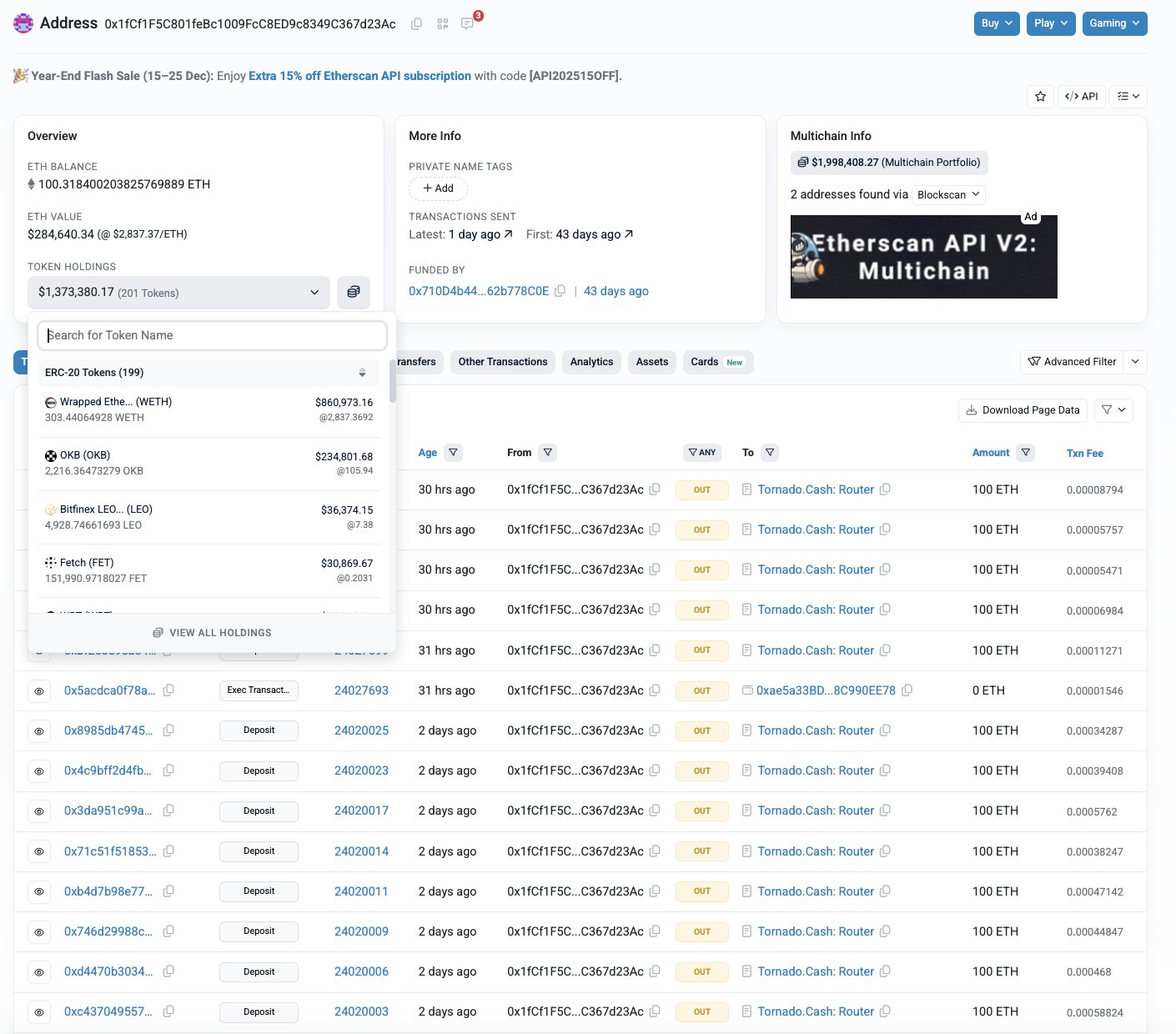

区块链安全公司PeckShield周四在X平台发文称,某鲸鱼用户的多签钱包因私钥泄露损失约2730万美元。PeckShield指出,攻击者已通过Tornado Cash清洗了约1260万美元(即4100枚ETH),并持有约200万美元的流动资产,同时还在Aave平台上控制着一个杠杆多头仓位。

然而,Hacken Extractor法证部门负责人Yehor Rudytsia的最新研究发现,总损失可能超过4000万美元,且事件开始时间要早得多——最早的黑客攻击迹象可追溯至11月4日。

Rudytsia告诉Cointelegraph,被标记为"已遭入侵"的多签钱包可能从未被受害者有效控制过。链上数据显示,该多签钱包由受害者账户于UTC时间11月4日上午7:46创建,但仅六分钟后所有权就被转移给了攻击者。"极有可能是攻击者创建了这个多签钱包并将资金转入其中,随后立即将所有者更改为自己",Rudytsia表示。

相关报道:鱼叉式网络钓鱼成朝鲜黑客首选手段:如何确保安全

攻击者实施长期策略

取得控制权后,攻击者表现得极有耐心。他们通过数周时间分批向Tornado Cash存款,从11月4日的1000枚ETH开始,直至12月中旬仍以较小规模的分批交易持续进行。据Rudytsia称,攻击者控制的多签钱包中仍存有约2500万美元资产。

他还对钱包结构提出质疑。该多签钱包被配置为"1-of-1"模式,意味着只需单个签名即可批准交易,"这从概念上讲算不上多签",Rudytsia补充道。

Hacken去中心化应用(DApp)审计师Abdelfattah Ibrahim表示,可能存在多种攻击向量。包括签名者设备上的恶意软件或信息窃取程序、诱骗用户批准恶意交易的网络钓鱼攻击,或是将密钥以明文存储、多人使用同一设备签名等不良操作安全实践。

"预防措施需要将签名设备隔离为冷设备,并在用户界面之外验证交易",Ibrahim表示。

相关报道:Balancer社区提议分配从黑客攻击中追回的资金

AI模型已具备智能合约漏洞利用能力

正如Cointelegraph报道,Anthropic与机器学习对齐与理论学者(MATS)小组的最新研究发现,当前主流AI模型已能够开发真实且可盈利的智能合约漏洞利用方案。

在受控测试中,Anthropic的Claude Opus 4.5、Claude Sonnet 4.5和OpenAI的GPT-5共同生成了价值460万美元的漏洞利用方案,表明利用商用模型实现自主攻击在技术上已经可行。

在进一步测试中,Sonnet 4.5和GPT-5被部署针对近2850个近期发布且无已知漏洞的智能合约。这些模型发现了两个此前未知的零日漏洞,并生成了价值3694美元的漏洞利用方案,略高于生成它们所需的3476美元API成本。

杂志:2026将成为加密领域务实隐私之年——Canton、Zcash等引领变革